Top-News

News

SentinelOne stellt ClawSec vor

Open-Source-Sicherheits-Suite schützt OpenClaw-Agenten vor Supply-Chain-Angriffen und Prompt Injection Autonome KI-Agenten entwickeln sich zunehmend von experimentellen Projekten zu festen Bestandteilen moderner Entwicklungs- und Cloud-Umgebungen. Mit dem […]

Internationale Razzia legt Datenleck-Forum lahm

Nach einer von Europol koordinierten Aktion haben Strafverfolgungsbehörden aus 14 Ländern das Online-Forum LeakBase vom Netz genommen. Die Plattform galt als eine der zentralen Anlaufstellen […]

Phishing-Plattform Tycoon 2FA zerschlagen: Europol koordiniert internationalen Behördeneinsatz

Eine internationale Strafverfolgungsoperation unter Federführung von Europol hat die Phishing-as-a-Service-Plattform „Tycoon 2FA“ vom Netz genommen. Der Dienst war seit 2023 aktiv und ermöglichte Cyberkriminellen, Multi-Faktor-Authentifizierung […]

Irans Cyberoperationen: Was Verteidiger über staatlich gesteuerte Bedrohungsakteure wissen müssen

Staatlich gesteuerte iranische Cyberakteure richten sich zunehmend gegen Ziele im Nahen Osten, in den USA und Europa. Check Point Research analysiert die wichtigsten Bedrohungsgruppen, ihre […]

AWS-Ausfall im Nahen Osten: Rechenzentrumsvorfall legt Cloud-Dienste in UAE und Bahrain lahm

Ein physischer Vorfall an einem AWS-Rechenzentrum in den Vereinigten Arabischen Emiraten hat am 1. März Cloud-Infrastrukturen in der gesamten Nahost-Region außer Betrieb gesetzt – mit […]

Anthropic lehnt Massenüberwachung und autonome Waffen ab – Pentagon stuft KI-Unternehmen als Lieferkettenrisiko ein

Nach monatelangen Verhandlungen mit dem US-Verteidigungsministerium eskaliert der Konflikt zwischen dem KI-Unternehmen Anthropic und Verteidigungsminister Pete Hegseth. In einem Statement vom 27. Februar 2026 macht […]

Chrome setzt auf Merkle-Tree-Zertifikate: So soll HTTPS quantensicher werden

Google plant, die Sicherheitsarchitektur des Webs grundlegend weiterzuentwickeln: Statt klassische X.509-Zertifikate mit Post-Quanten-Kryptografie nachzurüsten, setzt Chrome auf ein neues Zertifikatsformat namens Merkle-Tree-Certificates (MTCs). Die Umstellung […]

SentinelOne stellt ClawSec vor

Open-Source-Sicherheits-Suite schützt OpenClaw-Agenten vor Supply-Chain-Angriffen und Prompt Injection Autonome KI-Agenten entwickeln sich zunehmend von experimentellen Projekten zu festen Bestandteilen moderner Entwicklungs- und Cloud-Umgebungen. Mit dem […]

RC4-Deaktivierung – so müssen Sie jetzt handeln

Die Ära von RC4 neigt sich rapide dem Ende zu. Sind Sie darauf vorbereitet? Wissen Sie, was zu tun ist, um Ihre Server sicherer zu […]

Plattform-Engineering im Wandel: Was KI-Agenten wirklich verändern

Jahrelang basierten Plattform-Engineering-Workflows auf klar definierten Interaktionsschichten: CLIs, SDKs, Pipelines und UI-Prozesse übersetzten menschliche Absichten in maschinenlesbare API-Aufrufe. KI-Agenten verändern dieses Muster grundlegend – sie […]

RC4-Deaktivierung – so müssen Sie jetzt handeln

Die Ära von RC4 neigt sich rapide dem Ende zu. Sind Sie darauf vorbereitet? Wissen Sie, was zu tun ist, um Ihre Server sicherer zu […]

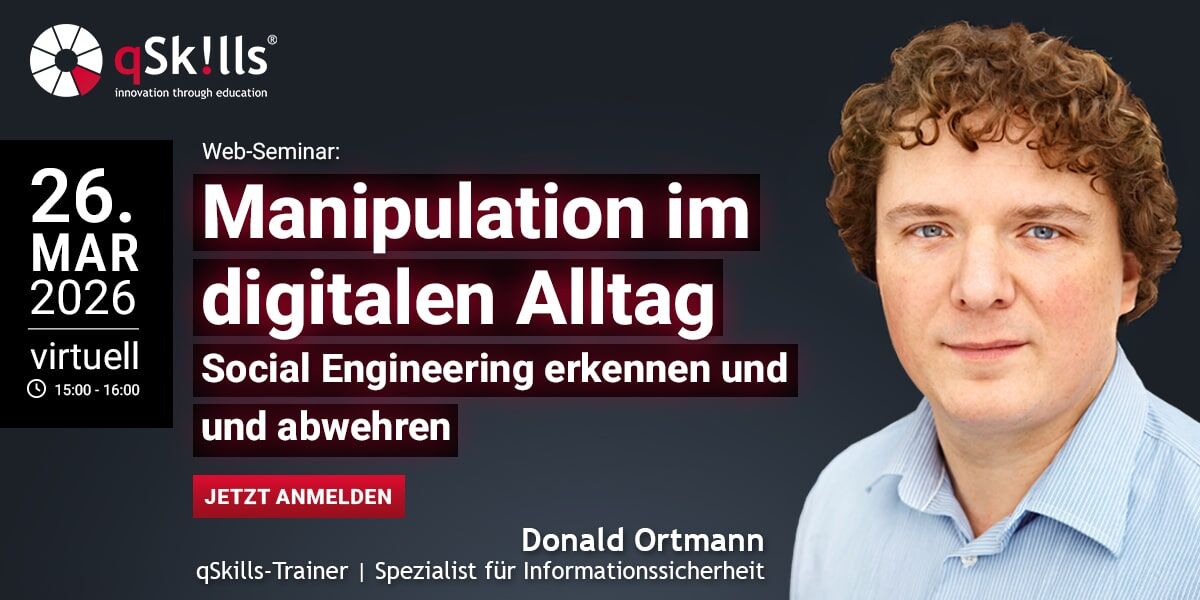

Manipulation im digitalen Alltag: Social Engineering erkennen und abwehren

Viele Sicherheitsvorfälle in Unternehmen beginnen nicht mit einem technischen Angriff auf IT-Systeme, sondern mit gezielter Einflussnahme auf Mitarbeitende – oder auf KI-Anwendungen, die im Unternehmensalltag […]

Cloudflare Threat Report 2026: Ransomware beginnt mit dem Login – KI und Botnetze treiben die Industrialisierung von Cyberangriffen

Cloudflare veröffentlicht die erste Version seines Cloudflare Threat Reports. Der Bericht basiert auf Telemetriedaten aus einem Netzwerk, das rund 20 Prozent des weltweiten Internet-Traffics verarbeitet […]

NVIDIA Dynamo: Bis zu sechsfacher GPU-Durchsatz per One-Click-Deployment

Gcore integriert das Open-Source-Framework NVIDIA Dynamo als vollständig verwalteten Dienst und adressiert damit zentrale Effizienzprobleme moderner LLM-Inferenz – von schwankender GPU-Auslastung bis hin zu kostspieliger […]

Chrome setzt auf Merkle-Tree-Zertifikate: So soll HTTPS quantensicher werden

Google plant, die Sicherheitsarchitektur des Webs grundlegend weiterzuentwickeln: Statt klassische X.509-Zertifikate mit Post-Quanten-Kryptografie nachzurüsten, setzt Chrome auf ein neues Zertifikatsformat namens Merkle-Tree-Certificates (MTCs). Die Umstellung […]

RC4-Deaktivierung – so müssen Sie jetzt handeln

Die Ära von RC4 neigt sich rapide dem Ende zu. Sind Sie darauf vorbereitet? Wissen Sie, was zu tun ist, um Ihre Server sicherer zu […]

Plattform-Engineering im Wandel: Was KI-Agenten wirklich verändern

Jahrelang basierten Plattform-Engineering-Workflows auf klar definierten Interaktionsschichten: CLIs, SDKs, Pipelines und UI-Prozesse übersetzten menschliche Absichten in maschinenlesbare API-Aufrufe. KI-Agenten verändern dieses Muster grundlegend – sie […]

KI-Agenten im Visier: Wie versteckte Web-Befehle autonome Systeme manipulieren

Sicherheitsforscher von Palo Alto Networks haben dokumentiert, dass Websites zunehmend versteckte Anweisungen für KI-Agenten einbetten. Die sogenannte indirekte Prompt-Injektion ist damit keine theoretische Bedrohung mehr, […]

KI-Agenten im Visier: Wie versteckte Web-Befehle autonome Systeme manipulieren

Sicherheitsforscher von Palo Alto Networks haben dokumentiert, dass Websites zunehmend versteckte Anweisungen für KI-Agenten einbetten. Die sogenannte indirekte Prompt-Injektion ist damit keine theoretische Bedrohung mehr, […]

47-Tage-TLS-Zertifikate: Wie DigiCert die eigene Infrastruktur modernisierte

Der Wechsel auf 47-tägige TLS-Zertifikatslebenszyklen stellt Unternehmen vor erhebliche operative Herausforderungen. DigiCert hat diesen Übergang zunächst im eigenen Haus vollzogen – unter dem Projektnamen „Customer […]

Island und AWS Security Hub: Kontrollierte KI-Nutzung und sicheres Surfen im Unternehmensumfeld

Generative KI-Werkzeuge und browserbasierte Arbeitsabläufe gehören längst zum festen Bestandteil moderner Unternehmensumgebungen. Doch je stärker die Nutzung wächst, desto komplexer werden die Anforderungen an Datenschutz, […]

Wie das iOS-Exploit-Kit Coruna zum Werkzeug staatlicher und krimineller Akteure wurde

Googles Threat Intelligence Group (GTIG) hat ein umfangreiches iOS-Exploit-Kit namens „Coruna“ dokumentiert, das Sicherheitslücken in Apple-Geräten über einen Zeitraum von mehr als vier Jahren ausnutzt. […]

Plattform-Engineering im Wandel: Was KI-Agenten wirklich verändern

Jahrelang basierten Plattform-Engineering-Workflows auf klar definierten Interaktionsschichten: CLIs, SDKs, Pipelines und UI-Prozesse übersetzten menschliche Absichten in maschinenlesbare API-Aufrufe. KI-Agenten verändern dieses Muster grundlegend – sie […]

KI-Agenten im Visier: Wie versteckte Web-Befehle autonome Systeme manipulieren

Sicherheitsforscher von Palo Alto Networks haben dokumentiert, dass Websites zunehmend versteckte Anweisungen für KI-Agenten einbetten. Die sogenannte indirekte Prompt-Injektion ist damit keine theoretische Bedrohung mehr, […]

47-Tage-TLS-Zertifikate: Wie DigiCert die eigene Infrastruktur modernisierte

Der Wechsel auf 47-tägige TLS-Zertifikatslebenszyklen stellt Unternehmen vor erhebliche operative Herausforderungen. DigiCert hat diesen Übergang zunächst im eigenen Haus vollzogen – unter dem Projektnamen „Customer […]

Manipulation im digitalen Alltag: Social Engineering erkennen und abwehren

Viele Sicherheitsvorfälle in Unternehmen beginnen nicht mit einem technischen Angriff auf IT-Systeme, sondern mit gezielter Einflussnahme auf Mitarbeitende – oder auf KI-Anwendungen, die im Unternehmensalltag […]

Chrome setzt auf Merkle-Tree-Zertifikate: So soll HTTPS quantensicher werden

Google plant, die Sicherheitsarchitektur des Webs grundlegend weiterzuentwickeln: Statt klassische X.509-Zertifikate mit Post-Quanten-Kryptografie nachzurüsten, setzt Chrome auf ein neues Zertifikatsformat namens Merkle-Tree-Certificates (MTCs). Die Umstellung […]

47-Tage-TLS-Zertifikate: Wie DigiCert die eigene Infrastruktur modernisierte

Der Wechsel auf 47-tägige TLS-Zertifikatslebenszyklen stellt Unternehmen vor erhebliche operative Herausforderungen. DigiCert hat diesen Übergang zunächst im eigenen Haus vollzogen – unter dem Projektnamen „Customer […]

Starkiller: Phishing-Framework setzt auf Echtzeit-Proxy statt HTML-Klone

Ein kommerziell vertriebenes Phishing-Framework namens Starkiller verändert die technische Grundlage von Credential-Harvesting-Angriffen: Statt gefälschter Kopien echter Anmeldeseiten leitet die Plattform Nutzer über einen Reverse-Proxy direkt […]

Cloudflare One: Erste SASE-Plattform mit vollständiger Post-Quanten-Verschlüsselung

Mit der Integration moderner Post-Quanten-Standards in seine SASE-Architektur stellt Cloudflare nach eigenen Angaben die weltweit erste vollständig quantensichere Secure Access Service Edge (SASE)-Plattform bereit. Ziel […]

Incident Response Retainer – worauf sollte man achten?

Podcast mit Joanna Lang-Recht, Director IT Forensics und Prokuristin bei Intersoft Consulting Themen: Auswahl eines Dienstleisters Mögliche Zertifizierungen Remote- und Vor-Ort-Einsätze Krisenmanagement und Lösegeldverhandlungen Welche […]

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

Podcast mit Miro Mitrovic, Regional Director DACH, Abnormal AI Thema: Die Bedrohung durch künstliche Intelligenz hat eine neue Dimension erreicht. Cyberkriminelle setzen KI-gestützte E-Mail-Angriffe ein, […]

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Podcast mit Christian Bruns, Business Development Manager Cyber Security, BTC AG Das Thema NIS2 löst in vielen Unternehmen derzeit Nervosität aus. Viele empfinden es als […]

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Podcast mit Asdrubal Pichardo, CEO von Squalify Thema im heutigen Podcast: Unternehmen kaufen Cyberversicherungen – aber verstehen sie wirklich ihr Risiko? Squalify.io zeigt, wie datenbasierte Cyber […]

Manipulation im digitalen Alltag: Social Engineering erkennen und abwehren

Viele Sicherheitsvorfälle in Unternehmen beginnen nicht mit einem technischen Angriff auf IT-Systeme, sondern mit gezielter Einflussnahme auf Mitarbeitende – oder auf KI-Anwendungen, die im Unternehmensalltag […]

Microsoft OAuth-Phishing: Wie Angreifer Standard-Protokollverhalten für Malware-Kampagnen nutzen

Microsofts Sicherheitsteam hat eine Phishing-Kampagne offengelegt, die gezielt OAuth-konforme Weiterleitungsmechanismen ausnutzt. Im Fokus stehen Behörden und öffentliche Einrichtungen. Obwohl Microsoft Entra die identifizierten schadhaften OAuth-Anwendungen […]

Massenangriff auf SonicWall-Firewalls: 4.300 IP-Adressen scannen gezielt VPN-Infrastrukturen

Zwischen dem 22. und 25. Februar 2026 registrierten Analysten von GreyNoise mehr als 84.000 Scan-Sitzungen gegen SonicWall-Firewalls – verteilt auf vier koordinierte Angriffswellen. Die Kampagne […]

Phishing-Kampagnen missbrauchen .arpa-Domains: Neue Methode umgeht Sicherheitssysteme

Sicherheitsforscher haben Phishing-Kampagnen identifiziert, die eine bislang unbekannte Technik einsetzen: Statt herkömmlicher Domains verwenden die Angreifer Reverse-DNS-Einträge der TLD .arpa als Zieladressen für bösartige Links. […]