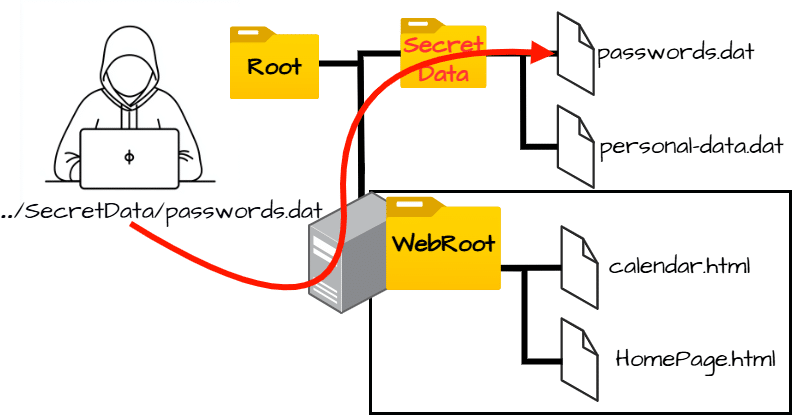

Fortinet hat einen kritischen Sicherheitshinweis zu einer Path-Traversal-Schwachstelle (CWE-23) in FortiWeb veröffentlicht, die laut CISA bereits aktiv angegriffen wird. Die Web Application Firewall ist in vielen Unternehmensumgebungen im Einsatz und dient als erste Verteidigungslinie gegen Web-Angriffe – umso gravierender sind jetzt mögliche Kompromittierungen.

Betroffene Produktversionen

CVE-2025-64446 ermöglicht es einem nicht authentifizierten Angreifer, über speziell präparierte HTTP- oder HTTPS-Anfragen administrative Befehle auf dem System auszuführen – eine klassische Remote Command Execution (RCE) über unsichere Pfadverarbeitung.

| Score | Severity | Version | Vector String |

|---|---|---|---|

| 9.1 | CRITICAL | 3.1 | CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H/E:F/RL:O/RC:C |

| Version | Affected | Solution |

|---|---|---|

| FortiWeb 8.0 | 8.0.0 through 8.0.1 | Upgrade to 8.0.2 or above |

| FortiWeb 7.6 | 7.6.0 through 7.6.4 | Upgrade to 7.6.5 or above |

| FortiWeb 7.4 | 7.4.0 through 7.4.9 | Upgrade to 7.4.10 or above |

| FortiWeb 7.2 | 7.2.0 through 7.2.11 | Upgrade to 7.2.12 or above |

| FortiWeb 7.0 | 7.0.0 through 7.0.11 | Upgrade to 7.0.12 or above |

Risikoanalyse: Warum diese Schwachstelle besonders gefährlich ist

Durch die Kombination aus:

-

unauthenticated exploitability,

-

administrativer Kontrolle,

-

Internet-exponierten Managementinterfaces

-

und aktiver Ausnutzung

handelt es sich um ein besonders kritisches Sicherheitsrisiko. Insbesondere Systeme, deren HTTP/HTTPS-Managementschnittstellen direkt aus dem Internet erreichbar sind, gelten als hochgradig gefährdet.

Fortinet stuft die Lücke entsprechend als kritisch ein.

Sofortmaßnahmen: Was betroffene Organisationen tun müssen

Fortinet empfiehlt ein priorisiertes und unverzügliches Patchen aller gefährdeten Systeme. In der Übergangszeit gelten folgende Handlungsempfehlungen:

1. Unmittelbar verfügbare Upgrades einspielen

Fortinet stellt passende gefixte Versionen bereit. Nur ein Upgrade beseitigt die Schwachstelle vollständig.

2. HTTP/HTTPS an extern erreichbaren Schnittstellen deaktivieren

Falls ein sofortiges Update nicht möglich ist, müssen Organisationen die Administrationsschnittstellen zumindest temporär absichern:

-

Deaktivierung von HTTP/HTTPS an allen Interfaces mit Internetverbindung.

-

Management nur über interne, nicht öffentlich erreichbare Netzwerke.

Hinweis: Dies reduziert das Risiko, verhindert aber keine Ausnutzung, solange das System ungepatcht ist.

3. Nach erfolgreichem Update: Systemprüfung durchführen

Organisationen sollten:

-

Konfigurationen auf unerwartete Änderungen prüfen

-

Logfiles auf verdächtige Aktivitäten analysieren

-

nach nicht autorisierten neuen Administratorkonten suchen

Dies ist entscheidend, um mögliche Kompromittierungen frühzeitig zu erkennen.

Fazit: Sofortige Reaktion notwendig

CVE-2025-64446 betrifft sicherheitskritische Systemkomponenten in FortiWeb-Appliances und wird bereits aktiv ausgenutzt. Für Unternehmen besteht akuter Handlungsbedarf: Nur ein zeitnahes Upgrade der betroffenen Versionen schützt zuverlässig vor Angriffen. Übergangsmaßnahmen können das Risiko mindern, ersetzen aber nicht das Patchen.

Quelle: FortiGuard Labs, „Path confusion vulnerability in GUI“ (14. November 2025), FG-IR-25-910.

Entdecke mehr

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Wenn KI-Detektoren versagen: Code-Verschleierung entlarvt Schwächen großer Sprachmodelle

Solaranlagen im Visier von Hackern: Wie veraltete Protokolle die Energiewende gefährden

Wie Cyberkriminelle Microsoft-Nutzer mit gefälschten Gerätecodes täuschen

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme